Neben den rechtlichen Befugnissen hat die Polizei ausdifferenzierte technische Möglichkeiten. In den letzten Jahren haben hier zahlreiche Veränderungen und Verschärfungen der Situation stattgefunden. Der Überwachungsstaat schreitet voran… Neben den im Einzelnen vorgestellten Instrumenten soll darauf hingewiesen werden, dass Gespräche in politischen Strukturen über eine “Security Culture” sinnvoll sind. Regelmäßige Gespräche über das warum und wie von Vorsichtsmaßnahmen bei Laptops, Handys etc. sowie die Einhaltung dieser Maßnahmen gehören, ebenso wie die konsequente Nutzung sicherer(er), linker Angebote zur Kommunikation dazu. Selbst wenn das Internet angezapft wurde und die Cops mitlesen konnten, gibt es nämlich die Erfahrung, dass dies an den Stellen nicht möglich war, wo Tor oder ein VPN genutzt wurden. Mehr zu Angeboten finden sich weiter unten. Des weiteren reicht es nicht, nur auf sich selbst zu achten. Die Polizei greift häufig bereitwillig auf von Privaten zur Verfügung gestellte Infos und Infrastruktur zurück. Seien es Kameras im öffentlichen Raum von Bahnhöfen und Cafés oder auch Autos. Teslas beispielsweise haben integrierte Kameras, die durch Erschütterungen aktiviert werden und aufzeichnen (erlangt via §§ 161, 94, 95, 98 StPO bzw. § 103 StPO bzw. § 18 ASOG). Ebenso verhält es sich mit den Geodaten von Fahrzeugen: Viele Fahrzeuge erfassen die Fahrtziele, Strecken und Haltepunkte. Dies weiß die Polizei und nutzt es auch, eine statistische Erfassung der Nutzung gibt es aber nicht.

Staatstrojaner für Alle – Quellen TKÜ, Online-Durchsuchung und Staatstrojaner

Vor der Sommerpause 2021 hat der Deutsche Bundestag das Gesetz zur „Anpassung des Verfassungsschutzrechts“ mit 355 Stimmen der Koalitionsfraktionen beschlossen. Demnach wird es nunmehr auch dem „Verfassungsschutz“ erlaubt, mit Hilfe von Spionagesoftware in fremde Computersysteme einzudringen. Bis dahin durften nur die Landespolizeibehörden und der Zollfahndungsdienst Trojanerprogramme zur Strafverfolgung nutzen. Die Strafprozessordnung (StPO) erlaubt ihnen einen solchen Einsatz in § 100b als sogenannte Onlinedurchsuchung. Voraussetzung ist ein zuvor ergangener richterlicher Beschluss. Anschließend können die Behörden auf den gesamten Rechner der Zielperson zugreifen, das Dateisystem durchsuchen und Dokumente, Fotos oder Videos kopieren. Im Falle von Länderpolizeien muss dieser Eingriff in den jeweiligen Landespolizeigesetzen erlaubt werden. In einigen Bundesländern ist dies (Stand August 2021) bereits der Fall, andere erneuern ihre Polizeigesetze derzeit entsprechend. In Berlin wurde die Online-Durchsuchung für die Polizei (noch) nicht eingeführt. Auch das Bundeskriminalamt führt Onlinedurchsuchungen durch, gemäß dem BKA-Gesetz darf dies in Terrorismusfällen auch zur sogenannten Gefahrenabwehr erfolgen.

Angeblich wird die Onlinedurchsuchung nur in sehr wenigen Fällen tatsächlich durchgeführt. Häufiger ist hingegen der Einsatz der sogenannten Quellen-Telekommunikationsüberwachung („Quellen-TKÜ“), die im Strafrecht in Paragraph 100a StPO geregelt ist. Sie soll lediglich die laufende Kommunikation auf dem Endgerät überwachen, also Screenshots von sicherer, Ende-zu-Ende-verschlüsselter Kommunikation anfertigen (etwa Skype, Whats-App oder Signal) anfertigen oder das Belauschen von verschlüsselter und damit im Grunde abhörsicherer Audio- und Videotelefonie ermöglichen.

Der Unterschied zwischen Online-Durchsuchung und Quellen-TKÜ ist vor allem ein juristisch-semantischer. Aus technischer Sicht besteht dieser Unterschied nicht, da für die technische Umsetzung beider Maßnahmen Staatstrojaner benötigt werden. Bei einer Online-Durchsuchung können sich alle Daten auf dem Computer oder Smartphone angesehen und kopiert werden. Bei einer Quellen-TKÜ soll es nur darum gehen, Verschlüsselung zu umgehen und Gespräche mitlauschen zu können, deren Inhalte dann wiederum kopiert und sich angesehen werden können. Das Herunterladen des gesamten Nachrichtenverlaufs wiederum ist de facto eine Onlinedurchsuchung.

Beim Einsatz eines Staatstrojaners handelt es sich um einen „heimlichen digitalen Einbruch in ein IT-System“, wie es der Chaos Computer Club (CCC) vor fünf Jahren in einer Stellungnahme zum BKA-Gesetz beschrieb. Die Infektion kann auf verschiedenen Wegen erfolgen. Die Behörden können sich heimlichen Zutritt zur Wohnung der Zielperson verschaffen und die Schadsoftware von einem USB-Stick auf die entsprechenden Rechner oder Mobiltelefone aufspielen. Bekannt ist die Methode außerdem bei Grenzkontrollen, indem die Betroffenen für kurze Zeit von ihrem Gepäck getrennt werden. Ebenfalls verbreitet ist der Versand einer E-Mail, in deren Anhang sich ein getarntes Schadprogramm befindet. Hier muss die Empfänger*in allerdings dazu gebracht werden, die betreffende Datei anzuklicken. Einfacher kann es deshalb sein, die Zielperson auf manipulierte Webseiten zu locken. Dort werden die für das Surfen genutzten Geräte ohne jegliches Zutun ihrer Nutzer*innen mit einem sogenannten Drive by Download infiziert. Dies ist jedoch nur möglich, wenn die Behörden eine bis dahin unbekannte Sicherheitslücke im Betriebssystem ausnutzen. Der Whistleblower Edward Snowden hatte zusammen mit Journalist*innen aufgedeckt, dass Geheimdienste viel Geld investieren, um derartige „Zero-Day-Exploits“ auf dem Schwarzmarkt zu kaufen. Eigentlich sollte der Staat jedoch dafür sorgen, Schwachstellen zu schließen, um Betriebssysteme, E-Mail-Programme oder Browser seiner Bürger*innen vor Hackerangriffen zu schützen. Dass diese nicht zur Reparatur an die Hersteller gemeldet werden, sondern für das Einbringen von Staatstrojanern genutzt werden, gehört deshalb zu den Hauptkritikpunkten vieler Bürgerrechtsorganisationen und Firmen aus dem Bereich der Computersicherheit.

Eigentlich sollte auch die Bundespolizei von der staatlichen Schadsoftware Gebrauch machen dürfen. Der von CDU/CSU und SPD beschlossene Gesetzentwurf „zur Modernisierung der Rechtsgrundlagen der Bundespolizei“ sah den Einsatz auch in Fällen vor, in denen die Betroffenen noch keine Straftat begangen haben. Dieses neue Bundespolizeigesetz hat der Bundesrat jedoch aus verschiedenen Gründen zunächst kassiert.

Handy-Überwachung in Deutschland: Die Wanze in der Tasche

Um es vorweg zu sagen: Ob und in welchem Umfang Polizeien und Geheimdienste in Deutschland die Mikrofone von Mobiltelefonen aus der Ferne aktivieren, ist nicht bekannt. Technisch ist dies möglich. Verschiedene Firmen verkaufen derartige Trojaner-Software an Behörden und vielleicht auch betuchte Privatpersonen. Jedenfalls werden die Telefone in der Hosentasche auch in Deutschland zur Verfolgung ihrer Nutzer*innen mit technischen Mitteln zweckentfremdet. Dazu gehören insbesondere die so genannte „Stille SMS“, die Funkzellenauswertung und der IMSI-Catcher. Es handelt sich jeweils um Verfahren nach §§ 100 ff. StPO zur Ermittlung des Aufenthaltsortes und der Identität von Mobiltelefonen in Deutschland. Im Bereich der Polizei werden diese Ermittlungsmethoden vorrangig von den Bundesländern eingesetzt. Hinsichtlich der Geheimdienste zeigt sich das Bundesamt für Verfassungsschutz (BfV) als aktivster Nutzer der heimlichen Fahndungsmittel.

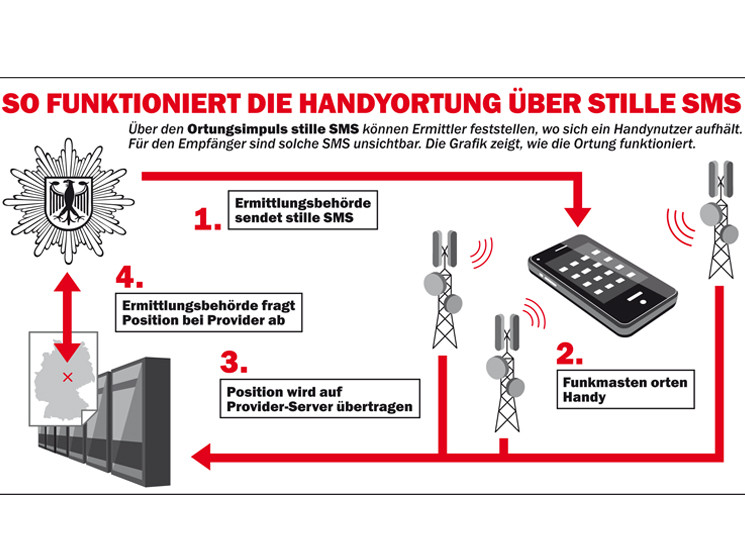

„Stille SMS“

Sogenannte „Stille SMS“ sind auf dem Mobiltelefon nicht sichtbar. Als „Ortungsimpulse“ erzeugen sie Verbindungsdaten bei den Mobilfunkanbietern, ohne dass die Nutzer*innen dies bemerken. Die von den „Stillen SMS“ generierten und gespeicherten Standortdaten der Telefone werden von den Behörden abgefragt und zur Erstellung von nachträglichen oder Echtzeit-Bewegungsprofilen verwendet.

Verschiedene Behörden nutzen die Methode in unterschiedlichem Maße. Auf Bundesebene beispielsweise werden „Stille SMS“ vor allem vom BfV verschickt; die Zahlen liegen bei über 200.000 pro Jahr, während sich „Ortungsimpulse“ der Bundespolizei in etwa bei der Hälfte einpendeln. Noch weniger „Stille SMS“ versendet das BKA, die Zahlen bewegen sich stets um die 50.000 pro Jahr. Die Zahlen sind jedoch nur bedingt aussagekräftig und müssen in Relation zu den Ermittlungsverfahren und den davon betroffenen Personen gesetzt werden. Diese werden nicht immer statistisch erfasst. So kann es beispielsweise sein, dass die Zahl der „Stillen SMS“ deutlich zurückgeht, aber dennoch mehr Personen überwacht werden.

Während die Bundesregierung Informationen über „stille SMS“ des BKA und der Bundespolizei zur Verfügung stellt, gibt es keine Informationen über den BND. Eine ähnliche Geheimhaltung entwickelte das Innenministerium vor sechs Jahren für das Finanzministerium, dessen Zollkriminal- und Zollfahndungsämter ebenfalls massenhaft „stille SMS“ versenden. Im Jahr 2012 generierten die Zollbehörden fast 200.000 „Ortungsimpulse“, und in den folgenden sechs Monaten war ein weiterer starker Aufwärtstrend zu beobachten.

Ein Blick auf die 16 Bundesländer zeigt, dass die Zahl dort deutlich gestiegen ist. In Berlin hat die Polizei im vergangenen Jahr (2020) 336.569 „Stille SMS“ versandt, im Jahr zuvor sogar 447.972. Das heißt nicht, dass es so viele Maßnahmen gab, vielmehr werden pro Ermittlung durchschnittlich rund 400 “Stille SMS” versendet.

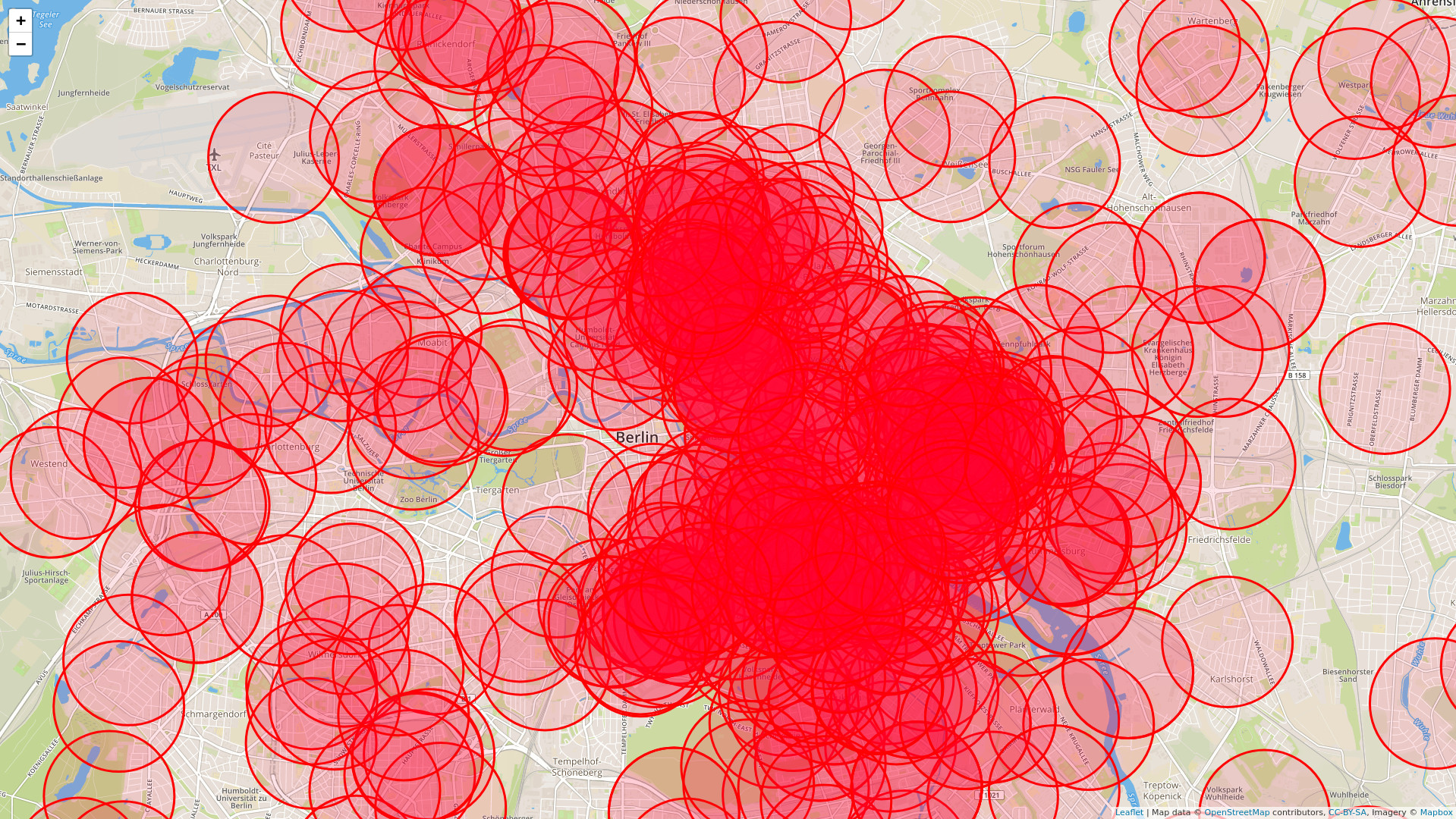

Funkzellenabfragen

Zur Geolokalisierung von Mobiltelefonen können Polizei, Staatsanwaltschaft und Zoll eine nichtindividualisierte Funkzellenabfrage durchführen (BND, BfV und MAD haben dafür keine Rechtsgrundlage). In diesem Fall erfragt die Polizei bei den Netzbetreibern, welche Handys in einem bestimmten Zeitraum in einer bestimmten Funkzelle genutzt wurden. Anschließend werden deren Besitzer*innen im Rahmen einer Bestandsdatenauskunft bei den Mobilfunkanbietern abgefragt.

Eine Mobilfunkzelle wird durch den Sendemast bestimmt, der einen bestimmten Radius abdeckt. In städtischen Gebieten ist er nur wenige hundert Meter groß, in ländlichen Gebieten kann eine Zelle viele Kilometer umfassen. Anhand der Verkehrsdaten können Polizei und Zoll dann die entsprechenden Nutzungsdaten abfragen. Auch ohne Gesetz zur Vorratsdatenspeicherung speichern Unternehmen die Verkehrsdaten ihrer Kund*innen über mehrere Wochen. Sie fallen bei jedem Telefonat, jeder gesendeten oder empfangenen SMS sowie bei der Internetnutzung des Gerätes (auch wenn es im Hintergrund arbeitet) an. Dabei werden der Zeitpunkt einer ausgehenden oder eingehenden Verbindung, deren Dauer und die Telefonnummer der Kommunikationspartner*in protokolliert. Nach Angaben des Amtsgerichts Dresden erhalten die Behörden auch Informationen über den Abstrahlwinkel des in der jeweiligen Funkzelle befindlichen Telefons.

Die Funkzellenauswertung wird auf Antrag der Staatsanwaltschaft vom Gericht angeordnet. § 100g Abs. 3 StPO erlaubt(e) die Maßnahme bei Ermittlungen wegen schwerer oder staatsgefährdender Straftaten oder wegen des Einschleusens von Ausländer*innen und Verstößen gegen das Betäubungsmittelgesetz. Nach einer Gesetzesänderung im Jahr 2017 kann eine Funkzellenabfrage z.B. auch nach einem Einbruch durchgeführt werden.

Laut der Bundesnetzagentur sind die Zahlen dieser Abfragen im sogenannten „Behörden-Telefonbuch“ stark angestiegen. Im Jahr 2018 wurden etwa 13,94 Millionen automatisierte Ersuchen bearbeitet. Die verschiedenen Behörden sind auch hier unterschiedlich fleißig. Wie bei den „Stillen SMS“ werden auch in den Bundesländern deutlich häufiger als durch Bundesbehörden Funkzellenabfragen durchgeführt. In Berlin wurden 2016 in 491 Einsätzen Abfragen angeordnet, die Polizei erhielt dazu 112 Millionen Verkehrsdatensätze. Neben schweren Straftaten wie Bandendiebstahl, Raub, Mord und Herbeiführung einer Sprengstoffexplosion gibt es auch Maßnahmen wegen Landfriedensbruchs, Betrugs und Nötigung. Im Jahr 2017 hat die Polizei 2.222 Handybesitzer*innen auf diese Weise identifiziert.

Die Betroffenen von Funkzellenabfragen werden in der Regel nicht über die Erhebung ihrer Verkehrs- oder Nutzungsdaten informiert. Nach Ansicht der Polizei haben nur diejenigen ein Recht darauf, informiert zu werden, gegen die sich anschließend auch Maßnahmen richten. Aber auch diese Verdächtigen oder Beschuldigten haben z.B. vom LKA Sachsen oft keine solche Mitteilung erhalten. Das Land Berlin hat inzwischen ein so genanntes Funkzellenauswertungs-Transparenzsystem (FTS) eingeführt. Einwohner*innen können dort ihre Handynummer in einer Datei hinterlegen. Wurde diese Nummer dann bei einer Funkzellenabfrage erfasst, werden die Besitzer*innen nach Abschluss der Ermittlungen benachrichtigt, falls ihre Verkehrsdaten verarbeitet werden.

IMSI-Catcher

Mobile oder stationäre IMSI-Catcher simulieren eine Funkzelle, in die sich die Mobilfunkgeräte in der Umgebung aufgrund der Signalstärke des Geräts automatisch einbuchen. Polizeien und Geheimdienste nutzen IMSI-Catcher, um ein Telefon einer beobachteten Zielperson zuzuordnen. Dabei werden die Gerätenummer (IMEI) und die Kartennummer (IMSI) ermittelt. Anschließend können weitere Informationen von den Telefonanbietern angefordert werden, darunter Bestandsdaten zu den Besitzern, Verkehrsdaten oder der Inhalt von Textnachrichten. Einige IMSI-Catcher ermöglichen auch das Abhören von Gesprächen. Nach Angaben des Innenministeriums wird diese Funktion von den Bundesbehörden aber nicht genutzt.

Seit 2002 sind IMSI-Catcher als „technische Mittel“ für bestimmte Zwecke im Rahmen des § 100i Strafprozessordnung zugelassen. Die Bundespolizei setzt sie ausschließlich bei strafrechtlichen Ermittlungen ein, das BKA auch zur Gefahrenabwehr. Während die Bundespolizei IMSI-Catcher 50-100 Mal pro Jahr einsetzt, liegt die Zahl beim BKA deutlich niedriger, ebenso beim BfV. Der Zoll verfügt nicht über eigene IMSI-Catcher und bedient sich der Amtshilfe anderer Bundes- oder Landesbehörden.

Die neue, fünfte Generation des Mobilfunks (5G) ermöglicht Verbindungen mit Ende-zu-Ende-Verschlüsselung. Die Verschlüsselung der offen übertragenen IMSI und IMEI soll derzeit für mehr Sicherheit sorgen. In einigen Jahren werden die unter 3G und 4G verwendeten IMSI-Catcher damit womöglich unbrauchbar.

Tools & Tipps gegen Digitale Überwachung

- Sicherheitsratgeber ABC Dresden

- Grundlegende Infos zu Überwachung, Verschlüsselung und Best-practices bei Beschlagnahmt

- Capulcu Kollektiv

- Hier finden sich auch Infos zu Tails

- und ein Diskussionsband

- Tails – Identität online schützen & weniger digitale Spuren

- Polizeitaktiken bei Brandstiftungen an Autos

- Counter-surveillance resource center

- Material, Workshops, eigenes Linksammlung & Tipps bei Skills for Utopia

- PRISM-Break

- Artikel zu Solidarische Infrastruktur für solidarische Aktionen in Corona-Zeiten von Systemli

- Allerlei Anleitungen von Systemli

- Security in a Box

- Ein Wiki aus Wien

- Karte zu Kameraüberwachung (ACHTUNG: nicht alle Kameras sind dort eingezeichnet)